Atualmente há muita especulação sobre a capacidade de um software Antivírus conseguir de maneira efetiva assegurar que um ambiente esteja seguro e isto veem se tornando cada vez mais um desafio para empresas que fornecem tais tecnologias. Segundo o ISTR 2016, relatório anual de ameaças publicado pela Symantec, existem mais de 1 milhão de novos malwares “passeando” por aí diariamente e este número ultrapassou 430 milhões de ameaças quando consideramos todo ano de 2015, o que explica o grande desafio para soluções de Antivírus.

Desta maneira de acordo com a evolução destas ameaças também se faz necessário haver evolução nas armas de defesa ou seja, evoluir as ferramentas de antivírus e torná-las verdadeiras soluções de proteção a hosts como foi feito com o Symantec Endpoint Protection (SEP). A Symantec oferece com esta solução uma suíte completa e inteligente para proteção de hosts contendo Antivírus e outros componentes para avaliação de comportamento de aplicações (SONAR e Bloodhound), reputação de arquivos (Insight), controle de aplicativos e dispositivos além das proteções de rede incluindo firewall e host IPS.

E como em toda a evolução novos recursos emergem para nos ajudar com as tarefas e desafios diários, o grande problema é que nem sempre esta evolução é acompanhada de perto e nem sempre todos conhecem os seus benefícios. Falando especificamente do SEP, este produto recebeu diversas melhorias até chegar em seu estado atual e é extremamente importante entender quais são alguns dos principais recursos de proteção que ele oferece para que possamos planejar bem o que iremos usar durante nossa caçada.

Principais recursos de Proteção Symantec Endpoint Protection:

- Symantec Antivirus & AntiSpyware (AV&AS)

- Proteções proativas contra ameaça (PTP)

- Proteções contra ameaças de rede (NTP)

- Controle de aplicações e dispositivos (ADC)

- Controle de integridade de hosts

Em cada uma destas camadas podemos contar com o que há de mais moderno no quesito proteção contra ameaças ou seja, possuímos módulos para detecção de ameaças baseados em comportamentos, vacinas, assinaturas, reputação, emulação, proteção para downloads e para o próprio SEP.

Grifei propositalmente o recurso de proteção estendida “ADC” pois é sobre ele que iremos falar e é especificamente ele que iremos usar nesta caçada. Recomendo antes de continuar a leitura que seja entendido basicamente os principais tipos de Malwares que são comumente conhecidos e utilizados para diversos tipos de atividades maliciosas. O artigo abaixo cobre este conteúdo:

What is the difference between viruses, worms, and Trojans?

https://support.symantec.com/en_US/article.TECH98539.html?redirect=false

Após o entendimento sobre o que é um Vírus, Worm e um Trojan podemos então parar e pensar sobre as técnicas e objetivos similares que cada um deles podem ter como por exemplo a criação de persistência no ambiente. Entendendo ou buscando por estas similaridades podemos criar inúmeras regras com intuito de monitorar tais características ou mesmo técnicas que serão empregadas por estas ameaças como a utilização de pontos comuns de carregamentos que geram a inicialização de um arquivo em um OS Windows. Abaixo uma documentação que explica mais sobre isto.

Common loading points for viruses, worms, and Trojan horse programs on Windows 2000/XP/2003

https://support.symantec.com/en_US/article.TECH99331.html

Obs.: Ainda não há um documento atualizado contendo informações para os sistemas operacionais mais atuais porém praticamente todas estas chaves ainda são utilizadas seja em WinXP, 8.x, 10, 2012 e etc.

Com o entendimento absorvido sobre o que são estes pontos de carregamento podemos então seguir com a criação de uma política através da console de gerenciamento Symantec Endpoint Protection Manager. A política está disponível para download no final deste artigo. Para usá-la, apenas lembre-se que existem alguns ajustes a serem feitos, e não simplesmente habilitá-la em seu ambiente. Basicamente, a recomendação é que diariamente sejam gerados relatórios com os registros de logs gerados pela política e que seja estabelecido um processo de análise destes resultados de maneira clara e objetiva, como sugerido aqui:

- Analisar entradas removendo as duplicadas após exportar os registros em CSV.

- Realizar uma análise manual sobre quem são os processos que mais estão utilizando estes pontos comuns de carregamento e como estes pontos estão sendo utilizados (Valores escritos no registro e etc).

- Otimizar o processo de busca separando todos os hashes suspeitos envolvidos nas operações e submete-los por exemplo ao Vírus Total (VT) para análise. Em seguida, você também pode querer submete-lo a Symantec.

- Criar uma base de conhecimento com os principais hashes não maliciosos e que podem, num primeiro momento, serem ignorados na análise ou mesmo colocados em exceção de acordo com julgamento interno.

- Utilize sempre as famosas perguntas “Quem, O que, Onde, Quando, Por quê e Como” para documentar de maneira efetiva seus casos.

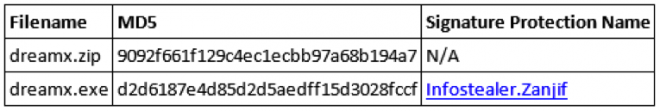

Acima coloquei apenas um exemplo em como manipular os registros gerados, mas existem diversas maneiras de se otimizar o processo ou trabalhar com esta análise de maneira efetiva. Recomendo também que seja feito uma análise mais minuciosa das entradas e que sejam coletados todos aqueles arquivos cujo HASH não foi encontrado em nenhuma base publica como VT. Abaixo coloco um exemplo onde através da análise de logs em um ambiente com esta regra ativa foi possível identificar e submeter o artefato para a Symantec.

Após submissão e avaliação pelo time de especialistas Symantec, o arquivo foi declarado malicioso gerando uma nova detecção para o ambiente.

https://virustotal.com/en/file/1cf438c2365a1300233b249a18cebde1add6c03bcd7a374fc2471310484dda24/analysis/1474942451/

Por fim, o trabalho de monitoramento e caça é árduo, mas se feito corretamente, estipulando como será seu funcionamento, criando as exceções corretas para eliminar entradas desnecessárias no log e, principalmente, tendo um processo maduro para análise minuciosa de tudo o que está sendo gerado, com certeza os frutos serão colhidos e novas regras poderão ser criadas, como por exemplo, uma outra para monitorar alguns caminhos e algumas das principais extensões utilizadas por Malwares.

Espero de alguma maneira ter contribuído com esta comunidade e espero poder continuar contribuindo mais e mais. Recomendo como leitura alguns documentos adicionais que podem ser encontrados nos links abaixo:

File extensions and types that are common threat vectors for email

https://support.symantec.com/en_US/article.INFO3768.html

Malicious code classifications and threat types

https://support.symantec.com/en_US/article.TECH226322.html

Symantec Security Response website

https://www.symantec.com/security_response/

Security Response Publications

https://www.symantec.com/security_response/publications/whitepapers.jsp?inid=globalnav_scflyout_whitepapers