一般にガラパゴス化と呼ばれるように、日本では、しばしば世界標準との互換性のない独自の技術基準が採用されて孤立化しがちですが、オンラインバンキングを狙うマルウェアにとっては、日本は今もその標的となっているようです。日本のオンラインバンキングへの攻撃は目新しいものではなく、昨年も顕著な事例がいくつか発生しました。たとえば、Infostealer.Torpplar は、日本のオンラインバンキングやクレジットカードに特有の機密情報を標的としています。また、Infostealer.Bankeiya の亜種は、ゼロデイ脆弱性や悪用ツールキットなどさまざまな手段を用いて日本のユーザーを狙っています。警察庁の調べによると、2013 年のサイバー犯罪による被害額は 14 億 600 万円でしたが、2014 年 5 月 9 日時点での被害額はすでに 14 億 1,700 万円に達しています。今年は半年も経たないうちに、昨年 1 年間の被害総額を上回っているのです。

オンラインバンキングを狙うトロイの木馬としては他にも、Neverquest または Trojan.Snifula と呼ばれるものがあります。Trojan.Snifula は、以前このブログで取り上げたときよりも進化を遂げており、オンラインバンキングに関する機密情報をさらに多く盗み取るための新機能を備えています。シマンテックは、Snifula の情報窃取活動に特に注目して、直近数カ月にわたり監視してきました。

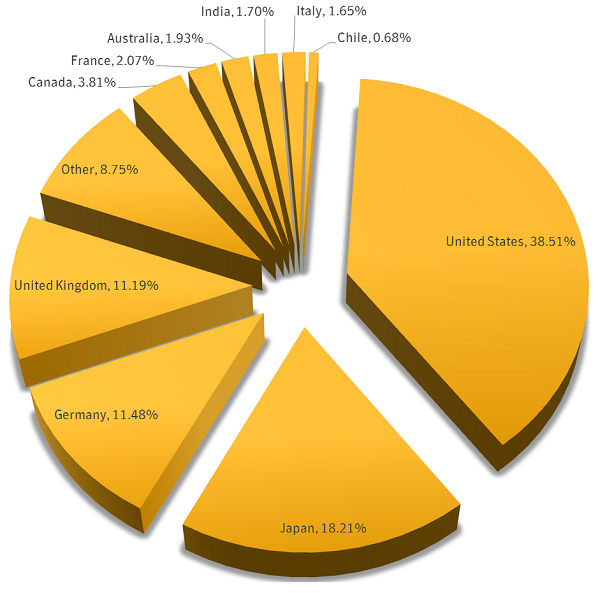

シマンテックの遠隔測定によると、昨年 12 月以降 Snifula 感染の半数以上は米国と日本で発生しています。

図 1. Snifula の感染件数の国別内訳

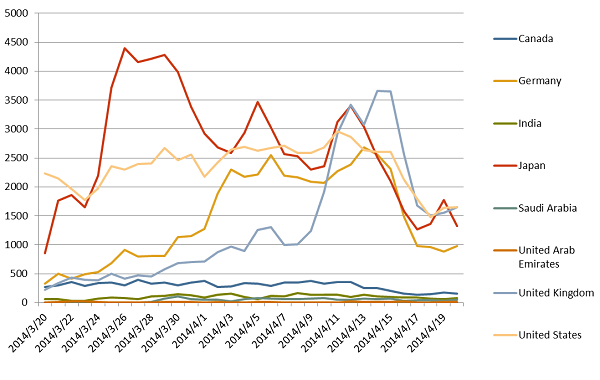

図 2 のグラフは 1 カ月間の Snifula の国別感染件数を示しており、日本では 3 月後半に感染が急増したことが明らかです。

図2. 1 カ月間の国別感染件数

Snifula を取り上げた前回のブログで説明したように、この脅威は 2006 年から進化を続けています。Snifula は、侵入先のコンピュータから機密情報を盗み取るために、次のようなさまざまな機能を備えています。

- キーロギング

- スクリーンショットや動画の撮影

- リモート制御

- 保存されているユーザー名やパスワードの抽出

- デジタル証明書の窃取

- MITB(マンインザブラウザ)攻撃

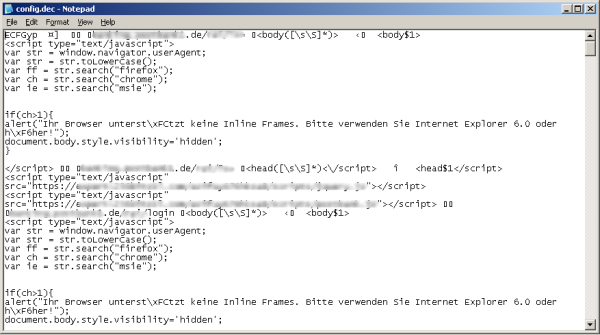

Snifula は、コンピュータに感染すると、コマンド & コントロール(C&C)サーバーから設定ファイルをダウンロードします。この設定ファイルは各標的に合わせて作成されています。たとえば、図 3、図 4、図 5 はそれぞれ、米国、ドイツ、日本を標的とした設定ファイルです。

図 3. 米国を標的とした設定ファイル

図 4. ドイツを標的とした設定ファイル

図 5. 日本を標的とした設定ファイル

設定ファイルは、主に 2 つの部分から構成されています。最初の部分は MITB 攻撃に使われるコードです。このコードが標的の Web ページにインジェクトされると、機密情報を入力するように求める偽装メッセージが表示されます。要求されるのは、個人情報、個人識別番号(PIN)、取引認証番号(TAN)、外部送金パスワード(ETP)、テレホンバンキングパスワード(TBP)、ワンタイムパスワード(OTP)、セキュリティの質問への答え、送金に必要なその他の情報です。

2 つ目の部分は、文字列のリストです。Snifula は、ユーザーがアクセスする Web ページを監視して、URL や Web ページのコンテンツの一部がリスト内の文字列に一致すると記録を開始します。米国向けの設定と日本向けの設定で、文字列の内容に大きな違いはありません。ソーシャルネットワーク、CRM(顧客関係管理)、Web メール、メッセージングサービス、クラウドコンピューティング、ストレージ、金融、オンライン動画、写真共有、ゲーミングサービスなどに関連する約 400 件の文字列が確認されています。個人ユーザー向けおよび企業ユーザー向け両方の主要なオンラインサービスのほとんどが網羅されているようです。

Snifula の最新の亜種で使われているドイツ向けの設定ファイルでは 10 個の標的、米国向けの設定ファイルでは 50 個以上の標的が記載されているのに比べて、日本向けの設定ファイルには、8 つの金融機関だけが記載されています。

日本では 8 つの金融機関だけが Snifula の標的になっているというのは少なく思えるかもしれませんが、今後この数は増加すると予想されます。金銭目的のマルウェアファミリーとして有名な Trojan.Zbot は、対象地域外では知名度の低い地方銀行を標的としていることが知られています。Zbot のソースコードは過去にオンラインで漏洩しているため、成果のあった手口や手法はアンダーグラウンドコミュニティに知れ渡っています。このため、より多くの日本の金融機関を標的とするように今後 Snifula が更新されるか、またはもうすでに更新されているのは間違いないでしょう。

いまや、多くの人々が仕事と私生活の両方において、金融や電子メール、ショッピング、友人とのやり取り、データ共有のために、さまざまなオンラインサービスに依存していますが、犯罪者は、こういったサービスを主な標的としているのです。このような脅威から保護するために、お使いのコンピュータとセキュリティソフトウェアを最新の状態にしておくことをお勧めします。

シマンテック製品をお使いのお客様は、以下の検出定義によってこの脅威から保護されています。

ウイルス対策

侵入防止システム

* 日本語版セキュリティレスポンスブログの RSS フィードを購読するには、http://www.symantec.com/connect/ja/item-feeds/blog/2261/feed/all/ja にアクセスしてください。