Defensa contra amenazas para dispositivos móviles Symantec: enfocado en EDR para endpoints

Las organizaciones necesitan detección y respuesta (EDR) para combatir una tendencia creciente en la seguridad móvil: ataques avanzados y persistentes que explotan las vulnerabilidades de los sistemas operativos móviles.

En un reciente artículo del blog, traté la importancia de la administración de vulnerabilidades para mitigar los riesgos para la seguridad móvil. La administración de vulnerabilidades esencialmente ayuda a los equipos de seguridad empresariales a eliminar las conjeturas al identificar, priorizar y responder a las vulnerabilidades de los sistemas operativos (SO) móviles. En última instancia, ningún sistema operativo es inmune a las vulnerabilidades de seguridad y, al igual que los administradores utilizan la administración de vulnerabilidades para reducir el riesgo en los endpoints tradicionales, también tiene sentido que la utilicen para los endpoints modernos.

Y, sin embargo, incluso cuando los riesgos se mitiguen, es inevitable que continúen existiendo algunos. En un momento dado, una organización tiene dispositivos móviles cuyos sistemas operativos no están actualizados y contienen vulnerabilidades conocidas que pueden ser explotadas, lo que conduce a que los dispositivos resulten comprometidos. Y esas son solo las vulnerabilidades que conocemos, ¿qué hay de las que ignoramos? Incluso cuando todos los dispositivos están actualizados, los sistemas operativos móviles, como cualquier otro sistema operativo, siguen corriendo el riesgo de ataques de día cero que explotan vulnerabilidades desconocidas. Además de utilizar la administración de vulnerabilidades para mitigar los riesgos conocidos de seguridad móvil, las organizaciones necesitan detección y respuesta avanzadas de endpoints móviles (EDR móvil) para mitigar el riesgo de amenazas desconocidas y persistentes.

Este artículo del blog se centrará en la EDR móvil como una herramienta necesaria para combatir una tendencia creciente en la seguridad móvil: ataques avanzados que explotan las vulnerabilidades del sistema operativo móvil para comprometer la integridad y los datos del dispositivo. Hablo de cómo la visibilidad sobre las cadenas de ataques y el análisis forense profundo ayudan a los equipos de seguridad a entender el flujo y la naturaleza de los ataques y a determinar el mejor modo de reparación.

EDR móvil

La tecnología EDR proporciona supervisión y respuesta continuas a actividades malintencionadas en endpoints después de que se produce una intrusión. Esta tecnología complementa los paradigmas tradicionales de seguridad de endpoints, al centrarse en el comportamiento del atacante durante y después de que los activos objetivo son comprometidos. Los ciberdelincuentes encuentran constantemente formas creativas y sofisticadas de infiltrarse en los dispositivos, y están decididos a adaptar, alterar u ocultar sus tácticas para burlar los mecanismos de seguridad. Este es especialmente el caso de los dispositivos móviles, en que el comportamiento poco atento de los usuarios y la falta de control y visibilidad, por parte de los administradores, crean un ambiente propicio para que los hackers exploten estos puntos vulnerables.

La detección proactiva de amenazas, la respuesta y la investigación de incidentes en los endpoints móviles son fundamentales para cualquier organización que quiera mejorar su postura de seguridad móvil (y general). Sin embargo, la forma en que se construyeron los sistemas operativos modernos (es decir, el aislamiento de las aplicaciones) y las regulaciones de privacidad limitan los datos que se pueden recopilar para proporcionar información contextual sobre comportamientos sospechosos. Debido a estas limitaciones, la percepción común es que si bien la detección proactiva y la protección contra amenazas son posibles y valiosas para las empresas, la identificación de los puntos vulnerables avanzados (especialmente en los ataques de día cero) no es factible en dispositivos móviles. De hecho, la mayoría de las soluciones de seguridad móvil brindan detección básica de los llamados “jailbreak” o “rooting”, pero en la práctica generalmente solo identifican los intentos voluntarios de los usuarios finales para liberar su dispositivo, en lugar de ataques avanzados realizados por hackers que pueden eludir fácilmente dichas detecciones. Cuando los datos y los recursos de la empresa están en juego, la capacidad de no solo recibir alertas cuando un dispositivo está comprometido, sino también de tener un profundo análisis forense sobre los indicadores de peligro, es fundamental para comprender lo que los hackers hicieron o planean hacer, y actuar en consecuencia.

La cadena de ataque a móviles, vista más de cerca

Para crear una solución que pueda detectar ataques avanzados contra dispositivos iOS y Android, hemos desarrollado una tecnología que se centra en la llamada “cadena de ataque”. Nuestra solución de defensa contra amenazas móviles (MTD), Symantec Endpoint Protection Mobile (SEP Mobile) busca indicadores de explotación o peligro en las diferentes etapas de la cadena, en lugar de centrarse en una sola detección mágica que si los atacantes logran evitar, podría fallar.

En general, hemos visto el siguiente conjunto (o “cadena”) de actividades cuando un dispositivo ha sido comprometido:

- Un ejecutor malintencionado comienza explotando una vulnerabilidad en uno de varios vectores de ataque (físico, de red, aplicación o SO) que lleva a la ejecución de código malicioso arbitrario en el dispositivo de la víctima.

- Por ejemplo, Pegasus, el nefasto spyware para móviles que explotaba vulnerabilidades de día cero para liberar dispositivos iOS, se distribuyó a las víctimas mediante mensajes bien direccionados de phishing por SMS. Una vez que las víctimas hacían clic en los vínculos en los mensajes, el dispositivo era infectado con software malicioso que instalaba otros programas espía.

- Otro ejemplo más reciente, reportado por Google en febrero, es una vulnerabilidad de Android que podría permitir que un atacante remoto ejecute código arbitrario en dispositivos móviles mediante un archivo PNG malintencionado. Una vez abierto, el PNG podría comenzar a ejecutar código malicioso en un nivel de privilegio en el dispositivo del usuario.

2. En muchos casos, el código malicioso se ejecuta inicialmente con permisos bajos, lo que limita el impacto del ataque. Por lo tanto, los atacantes intentarán obtener privilegios a nivel del núcleo mediante la explotación de otras vulnerabilidades, para poder realizar ciertas acciones o acceder a recursos que normalmente están restringidos.

3. Los atacantes también usarán privilegios elevados para tratar de ocultar sus pistas. Es posible que instalen programas adicionales que los protejan de ser encontrados por la detección estándar de jailbreak o rooting, lo que les permite asegurarse una presencia persistente en el dispositivo.

4. Una vez su presencia esta oculta, buscarán manipular los sensores del dispositivo (por ejemplo, la cámara, el micrófono, el GPS), interceptar el tráfico de usuarios (texto abierto y cifrado) o acceder a los programas, como las aplicaciones comerciales, de banca, de mensajería instantánea, mensajes SMS, correo electrónico, y otras, para robar los datos de la víctima.

Los pasos 3 y 4 a menudo se logran mediante la manipulación de la configuración del sistema operativo e inyectando código malicioso en los procesos afectados con el fin de ocultar, manipular y hurtar los datos administrados por estas aplicaciones. SEP Mobile detecta los indicadores de peligro a lo largo de las actividades de la cadena de ataque que hemos analizado, lo que permite a los administradores de seguridad ver claramente que un dispositivo ha sido infiltrado. Nuestros sensores avanzados ayudan a los administradores a atrapar a los malos en diferentes niveles de un ataque; si superan una capa de detección, nuestros sensores pueden atraparlos en otra.

Hacia una visión más amplia

La mayoría de las soluciones de MTD detectan y proporcionan alertas sobre incidentes de seguridad de forma aislada. Este proceso descuida los vínculos que pueden existir entre ciertos incidentes, y los administradores de seguridad que no ven la telemetría correspondiente pueden perder de vista el panorama general. Al proporcionar visibilidad completa a través de la cadena de ataque, SEP Mobile permite a los administradores relacionar varios puntos de datos y comprender: cuándo se produjo el ataque, cuál era el nivel de seguridad del dispositivo antes del ataque (por ejemplo, vulnerabilidades conocidas a las que era susceptible) y cuál fue el posible punto de entrada (¿un ataque “de intermediario”, ¿una aplicación maliciosa?, etc.) e incluso el código que los atacantes inyectaron en el dispositivo como parte de su ataque.

Equipados con una amplia telemetría de amenazas y análisis forense de incidentes, los equipos de seguridad tienen más confianza al evaluar el riesgo de un ataque y determinar la mejor respuesta. Por ejemplo, algunas acciones de reparación, como limpiar un dispositivo por completo, podrían tener ramificaciones en la privacidad y productividad de los empleados. Antes de decidir tomar esta fuerte medida, los administradores quieren tener una imagen lo más clara posible de lo que sucedió o está sucediendo en el dispositivo. SEP Mobile proporciona esta imagen clara, para que los administradores vean las señales importantes por un lado y eviten ser desbordados por los falsos positivos por el otro.

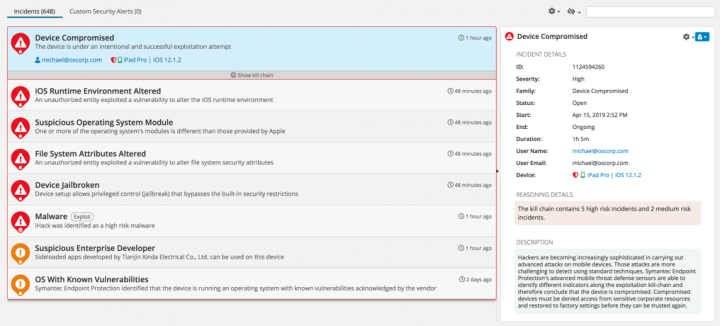

Veamos un ejemplo de cadena de ataque contra un dispositivo iOS. A continuación se muestran los incidentes de cadena de ataque identificados por SEP Mobile que se agrupan automáticamente, lo que permite al administrador conectar los puntos y comprender mejor el flujo del ataque:

Analizando estos incidentes, podemos ver lo siguiente:

- La presencia de certificados de desarrollador empresarial sospechosos en el dispositivo indica que se ha hecho una “carga lateral” de aplicaciones, probablemente descargadas de una tienda de aplicaciones de terceros. El usuario confió en los certificados sospechosos que permitieron que las aplicaciones se ejecutaran, bajo el supuesto de que eran seguras.

- Se detectó software malicioso en el dispositivo. Es probable que una o más de las aplicaciones descargadas identificadas en la detección anterior fueran la fuente del código malicioso.

- Cuando el usuario final activó la aplicación maliciosa, esta explotó las vulnerabilidades conocidas del SO, que vimos que existían en el dispositivo (consulte la alerta “Sistema operativo con vulnerabilidades conocidas”), para hacer el jailbreaking (“liberarlo”) y elevar su nivel de privilegio.

- Después de la infiltración, varios indicadores de peligro (IdP) detectados por SEP Mobile revelaron actividades maliciosas adicionales, como la inyección y modificación de código:

- Los atacantes modificaron los atributos de seguridad del sistema de archivos (volviendo a montar la partición del sistema como de lectura-escritura) para poder manipularla.

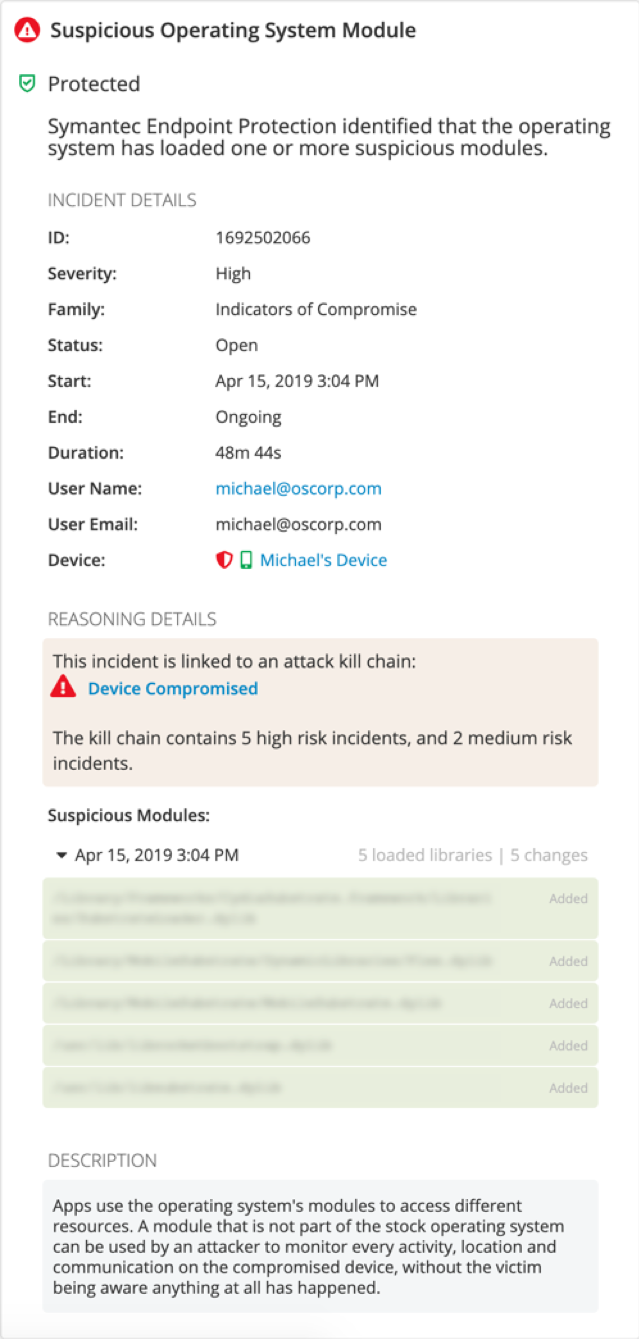

- Luego, la alerta del Módulo de sistema operativo sospechoso indica que los atacantes inyectaron archivos de enlace dinámico (“dylibs”) en procesos en ejecución para anular funciones específicas o agregar funcionalidades propias.

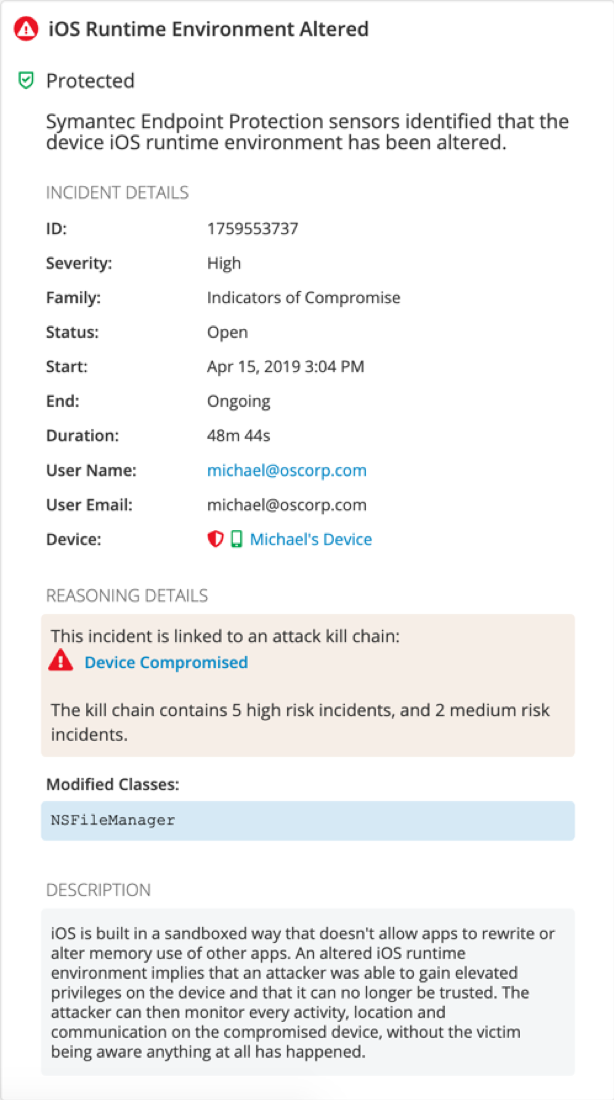

- Como último paso, los atacantes insertaron anzuelos de función en el entorno de ejecución de iOS para ocultar el hecho de que el dispositivo estaba liberado. Esencialmente, los atacantes falsificaron la salida de llamadas a la API que normalmente mostrarían su presencia en el dispositivo.

-Teniendo en cuenta todos estos IdP, llegamos a la conclusión de que el dispositivo estaba comprometido.

Es importante tener en cuenta que SEP Mobile proporciona una gama de mecanismos de protección en el dispositivo contra amenazas de aplicaciones y de la red. Estos incluyen detener el ataque mencionado anteriormente en sus diferentes etapas, como evitar la instalación de aplicaciones de tiendas de terceros no autorizadas o bloquear las comunicaciones de la aplicación con su servidor malicioso de comando y control. Para mostrar el alcance de nuestro mecanismo de detección por capas, estas acciones de protección se deshabilitaron en el ejemplo anterior.

Por cada detección de IdP como las indicadas arriba, y en general, SEP Mobile proporciona análisis forense detallado que puede servir como prueba técnica detrás de la detección. Esto puede aprovecharse para evitar falsos positivos y disipar dudas sobre la exactitud de las detecciones, lo que permite a los administradores responder a los incidentes con confianza.

Por ejemplo, dentro de los análisis forenses proporcionados por la alerta del módulo de sistema operativo sospechoso, los administradores pueden ver los archivos “dylib” específicos que fueron agregados por el atacante:

Además, a diferencia de la mayoría de las detecciones de liberación (jailbreak) estándar que buscan indicios como Cydia en los dispositivos, SEP Mobile reconoce que los atacantes más sofisticados intentarán ocultar sus huellas. Justamente, vamos en busca de esos mismos comportamientos (alterar o insertar código para eliminar pruebas) para determinar que el dispositivo ha sido infiltrado por un ejecutor malintencionado. En el análisis forense de la siguiente alerta de “iOS Runtime Environment Altered”, vemos que la API de NSFileManager, que es responsable de la lógica del sistema de archivos, se modificó, lo más probable es que oculte la existencia de archivos en el dispositivo que son indicativos de un ataque, o que el atacante necesita para lograr la persistencia.

Mitigación automatizada en tiempo real

Las organizaciones pueden establecer una política de cumplimiento de seguridad en SEP Mobile según qué dispositivos se consideran no conformes si cumplen ciertas condiciones como “dispositivo comprometido” o que “contiene indicadores de peligro". Los equipos de seguridad pueden aprovechar las acciones de protección independiente de SEP Mobile para mitigar el riesgo de dispositivos no conformes en tiempo real, por ejemplo, bloqueando automáticamente que accedan a recursos corporativos confidenciales. Además, los administradores pueden utilizar la integración de SEP Mobile con las soluciones Enterprise Mobility Management (EMM) como un mecanismo en capas para limitar la exposición o explotación de los datos. Por ejemplo, pueden usar su EMM para eliminar automáticamente las aplicaciones comerciales del dispositivo antes de decidir posteriormente si limpiarlo en forma manual o remota. En los casos en que los administradores deben presentar un argumento empresarial para limpiar (borrar completamente) el dispositivo, tienen todos los datos forenses necesarios para justificar la medida, como se explicó anteriormente.

Quien se adelanta, gana

La capacidad de detectar y responder a la explotación de dispositivos móviles en sus primeras etapas, en lugar de cuando los atacantes que ya han logrado causar daños significativos, es vital. Al identificar los indicadores de peligro a medida que se desarrolla un ataque avanzado, SEP Mobile reduce el tiempo de respuesta de una cantidad de tiempo potencialmente infinita (en los casos en que el ataque no se detecta, un atacante puede monitorear, interceptar y manipular la actividad del dispositivo durante años sin que nadie lo sepa) a una cuestión de minutos. Además, nuestra visibilidad granular y un análisis forense profundo en la cadena de ataque permiten a los profesionales de seguridad tomar decisiones más informadas sobre la respuesta adecuada. Al igual que la gestión de vulnerabilidades para dispositivos móviles, SEP Mobile ha tomado una práctica de seguridad tradicional y la ha ampliado a los endpoints modernos. Nuestra innovadora tecnología Mobile EDR ayuda a las empresas a mitigar el riesgo de los ataques de día cero y las amenazas persistentes avanzadas en los dispositivos móviles de sus empleados, una capacidad que se está volviendo cada vez más importante a medida que los dispositivos móviles adquieren un papel cada vez mayor en los negocios y los ataques se vuelven más complejos.

We encourage you to share your thoughts on your favorite social platform.