零信任如何達成看似不可能的目標

適當建置的零信任有賴明確定義的策略,該策略著重在保護資料所在位置的全面方法

移轉到雲端的組織開始關注零信任,這並不意外。零信任提供了一個設計網路和系統的模型,以因應現今威脅的態勢。它的基礎概念來自最低權限,要求將使用者的存取權限限縮到完成特定任務所需的最低限度。

簡而言之,零信任的目標是藉由限制使用者擁有過多權限和存取的風險,強化組織的資料安全,以各種控管措施保證威脅無法在企業的基礎架構中橫向移動。因此,根據使用情境、資料敏感度、應用程式安全性和裝置狀態的精細存取政策強制執行,成為任何企業零信任架構的關鍵要素。

然而在過去的 24 個月以來,零信任似乎達成了看似不可能的目標。

正如我之前在此提到,零信任十年前由 Forrester Research 首先提出。它挑戰了現有的邊界型網路安全典型。它認為不僅是邊界,網路中的所有一切都需要封鎖加以保護,強調一旦邊界遭到入侵,在網路內部橫向移動的特定風險。這個概念雖然理論上很出色,但由於當時的安全技術有限而難以實踐。

然而在過去的 24 個月以來,零信任似乎達成了看似不可能的目標。它已經超越了理論和傳統以網路為中心的典型,利用創新的安全技術進展打造了極為實用的框架,重新考量安全架構,以因應使用案例、IT 架構、合規性要求,以及 10 年前甚至不存在的高度威脅。

一個新的安全架構

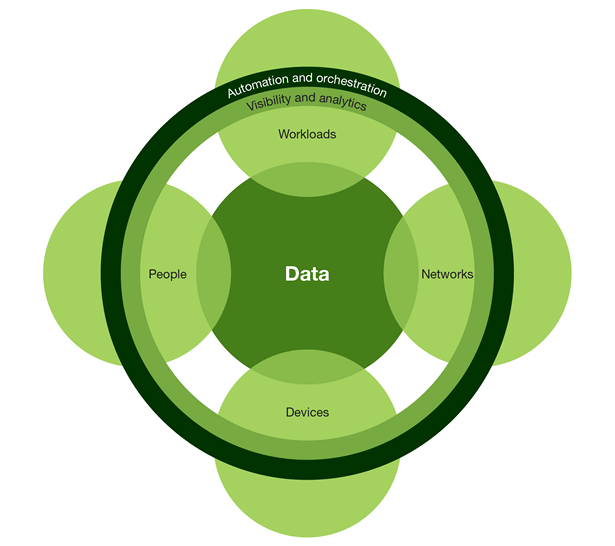

這個新架構是原始零信任構造的大幅延伸,稱為 Zero Trust eXtended (ZTX) 生態系統模型。這個由 Forrester Research 倡導的模型仍然以保護資料為出發點,但範圍足以涵蓋資料流動的任何地方:內部部署網路、雲端基礎架構 (如 Azure 和 AWS)、SaaS 應用程式 (如 Slack)、廣大的 Internet/Web,以及所有傳統及物聯網裝置,不僅全面,也很務實。ZTX 模型提供了一系列架構藍圖和安全功能對應工具,資訊長和資安長可以使用這些工具,引導其零信任安全策略的投資和建置。

Forrester 的 Zero Trust eXtended 生態系統模型涵蓋七個關鍵的相關領域,這些領域必須納入考量,以在資料流經傳統網路和新興雲端世界時加以保護。從資料本身開始,該模型跟隨資料邏輯流入傳統網路,繼續進入公用雲端和私有雲端中部署的工作負載,在多個裝置之間共用,並由人員執行。該模型也強調了維持企業整體 IT 基礎架構中資料互動能見度的重要,以及協調和自動化對於成功運作零信任安全基礎架構的關鍵角色。

但理解概念是一回事,要適當建置可能就更具挑戰性了。越來越多的組織開始問,「要從何處著手?」

定義零信任策略

回答這個問題的最佳方法是採用全面性的方法,將明確定義的策略與務實設計和建置藍圖相結合,達成理想的零信任結果。由於零信任全然取決於控管所有資料的存取,因此建議從策略角度思考哪些資料最敏感,哪些處理這些資料的系統和裝置最關鍵,並制定作戰計劃,在這些高優先領域建置零信任。確定策略優先順序後,您就可以更容易專注在實現目標所需的關鍵能力、技術和功能。

不過,我看到各組織時沿著兩條路徑發展零信任架構:一條寬廣,一條更受限或更窄。寬廣的方法受到資安長和資訊長的青睞,他們體認到組織需要在多個領域重新構築安全基礎架構,並將 ZTX 視為實用框架,藉以提供保護組織所需的新安全架構。

第二種更限縮的方法著重在改進對有限系統和資料的存取控制,這些系統和資料對組織來說,最容易受到攻擊和/或對業務至關重要。對於部分組織,可以專注於嚴格限制經授權使用者在經驗證裝置上的應用程式存取。對於其他人而言,可能是加密放置在公用雲端中的敏感資料,並且在某些情況下,某些類型的資訊 (例如醫療保健資料) 絕對不會存放在上面。

有趣的是,我觀察到大多數組織的第一步,無論是在零信任上採取更多樣化的行動,還是採取更精確的方法,都是從存取控制和身分管理領域著手。這很合理,零信任就是保護資料及其所在的系統,因此限制誰可以存取哪些系統上的資料,是很好的開始。

為您的能力訂定優先順序

下一步是將實現組織定義的零信任策略所需的能力訂定優先順序。例如,如果您著重於工作負載,則兩項關鍵能力可能是對應用程式建置非常精細的存取控制,並持續掃描所有工作負載和儲存空間是否有惡意軟體和資訊安全違規情形。如果您最初的重點是改善對人員/員工的保護,那麼您可以先確認能強制執行可接受的使用政策,並保護他們免受雲端和 Web 的威脅。

找出特定技術

找出組織獲得所需功能需要的技術是合乎邏輯的下一步。例如,為了獲得我們剛剛提及的工作負載存取控制功能,可以部署軟體定義邊界 (SDP) 和多重因素驗證 (MFA) 等技術。為了保護您的員工免受 Web 威脅,Web 隔離、加密流量檢測和雲端沙箱等技術可以發揮重要作用。

突顯特定功能

為了幫助您選擇合適的廠商,您必須識別為您的零信任解決方案選擇之各種技術的特定功能,並排定其優先順序。在我們用於工作負載的範例中,您可能希望優先擁有在流量「資料路徑上」的 SDP 解決方案,讓您能夠掃描流量,進行報告和威脅防禦,並在觀察到有風險的使用者行為時,使用 MFA 工具加強驗證。或者利用隔離功能在使用者的瀏覽器與 Web 互動時進行保護,與 Secure Web Gateway 整合,選擇性隔離部分類型高風險 Web 流量的能力可能就很重要。

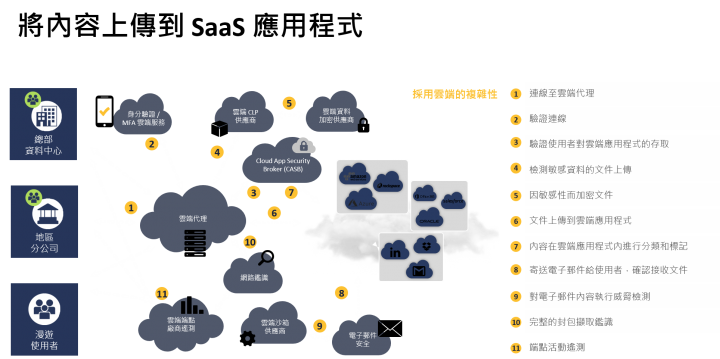

但即使有了重點,當您獲得以定義之策略提供零信任功能所需的功能和技術時,最終的對應結果可能相當複雜。例如,在此能力、技術和功能的對應中,要符合上傳到 SaaS 應用程式的內容應用零信任安全性的策略,可能需要在整個基礎架構中考量和控管多達 11 個步驟。

正如我們所見,將零信任原則應用於看似單純的事情 (像是將資料上傳到 SaaS 應用程式) 可能很複雜,包括許多不同的技術、多重整合,以及可能會涉及大量廠商。

ZTX 平台方法的優勢

這項現實讓許多公司在開始零信任規劃時,優先考慮平台方法的重要性。如果他們能找到少數幾家能幫助他們滿足大部分/全部零信任要求的廠商,就可以大幅簡化他們的計劃。零信任平台,例如我自己公司的賽門鐵克整合式網路防禦平台,透過在平台預先建構整合組織所需的能力、技術和功能,解決了許多複雜度問題。藉由降低營運複雜度,提供更好的能見度、簡化自動化和協調,加速採購甚至廠商管理,都能夠提高安全性。

我們的賽門鐵克平台提供企業一個簡化的安全模型,以提供對他們最重要的零信任安全成效。我們已將其功能直接對應到 ZTX 模型,且我們的平台最近很榮幸在 2018 年第 4 季的 The Forrester Wave™:Zero Trust eXtended (ZTX) 生態系統供應商獲 Forrester Research 肯定為該領域的領導者。

最後,誠摯邀請您聯繫賽門鐵克,瞭解有關零信任和 Zero Trust Extended 生態系統模型的更多資訊。移轉到雲端世界為企業重新構築安全基礎架構提供了大好機會,而 ZTX 模型則提供了一些很好的藍圖,引導組織完成這項程序。最近獲得諾貝爾獎的 Bob Dylan 曾說,希望「變革之風起時,我們都能站穩腳步」。對於現今和未來幾年的技術變革之風,零信任能讓我們站穩腳步。

We encourage you to share your thoughts on your favorite social platform.