A Symantec observou recentemente uma campanha de spam envolvendo e-mails falsos de solicitação de transferência bancária. A técnica não é nova, e teve cobertura na imprensa este ano, mas houve um aumento neste tipo de spam recentemente.

O objetivo deste tipo de e-mail é simples – fazer com que o destinatário processe um pagamento por bens ou serviços inexistentes através de uma transferência bancária ou de crédito. Os golpistas enviam um e-mail para o alvo, normalmente fingindo ser o CEO ou executivo sênior da organização. Geralmente os correios são encaminhados para funcionários do departamento financeiro de uma empresa, já que estes teriam a capacidade de executar as solicitações de pagamento.

Outra tática utilizada pelos golpistas é registrar domínios muito semelhantes ao domínio-alvo. Por exemplo, se o cibercriminoso estiver visando um usuário no “exampledomain.com” pode registrar o domínio “exampledoma1n.com” ou “exaampledomain.com”. Assim, é possível receber um e-mail enviado a você no seu e-mail seunome@exampledomain.com do CEO@exaampledomain.com. Com isso, quando o destinatário responder ao e-mail, o golpista espera que a pequena diferença no domínio não seja notada e que ele acredite este é um remetente de confiança.

Durante análise da Symantec, foi observado que os golpistas enviam os e-mails no mesmo dia em que registram os domínios. Isso provavelmente ocorre devido à esperança de que possam extrair o pagamento antes que o domínio seja delatado e suspenso.

Figura 1. Solicitação falsa de pagamento, supostamente de um executivo sênior

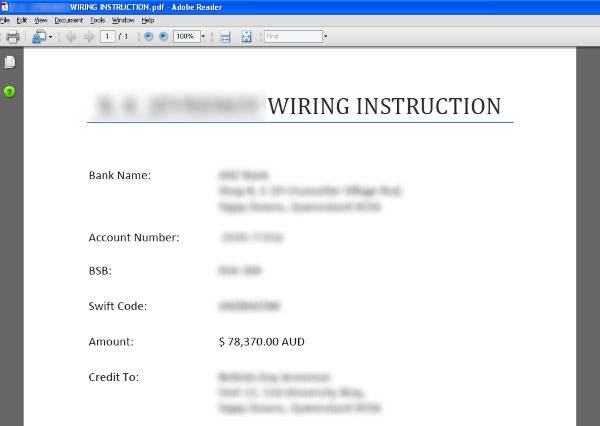

Muitos dos e-mails falsos de transferência bancária contêm um documento PDF (vide Figura 1) que contém as instruções para a transferência de crédito.

Figura 2. Documento em PDF com as instruções para a transferência de crédito

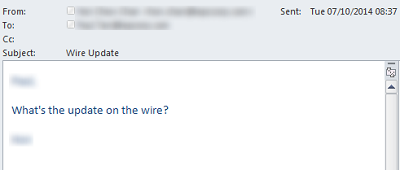

Porém, existem exemplos de correios eletrônicos enviados sem nenhum anexo, apenas uma linha de texto (vide Figura 3). Esta versão do golpe exige que o destinatário do e-mail responda à mensagem, para que os cibercriminosos encaminham os detalhes de pagamento.

Figura 3. Solicitação falsa de pagamento

Também há variações onde os golpistas forjam o endereço “De” para que pareça que o e-mail está vindo de um executivo da empresa, ainda que o endereço real do remetente seja diferente. O endereço “Responder Para” leva, normalmente, a um endereço de webmail, que pode ser visto quando o usuário clica em responder.

Figura 4. Cabeçalho de e-mail com endereço “De” falso e endereço “Responder Para” de webmail

Se você receber uma solicitação de transferência bancária que pareça não-usual, verifique se o remetente é quem alega ser. Pergunte-se: é um procedimento normal o CEO decidir que você é a melhor (ou única) pessoa para ajudar nesta situação? Verifique, também, os cabeçalhos de e-mails para ver qual foi a origem do e-mail.

E, se receber um e-mail com um histórico de mensagens que você teria recebido antes, verifique com a pessoa que supostamente enviou o e-mail. Responda ao remetente, mas obtenha o endereço de e-mail através da agenda de endereços da empresa em seu cliente de e-mail.

Além disso, caso tenha alguma suspeita sobre um e-mail solicitando uma transferência bancária, investigue melhor antes de atender à solicitação.