更新時間:2017 年 5 月 23 日格林威治標準時間 00:30:

賽門鐵克已發現更多與 WannaCry 勒索軟體攻擊及 Lazarus 駭客集團有更密切關聯的連結。如需詳細資訊,請參閱:WannaCry:勒索軟體攻擊顯示與Lazarus 駭客集團有密切的關聯

UPDATE: May 15, 2017 23:24:21 GMT:

更新時間:2017 年 5 月 15 日格林威治標準時間 23:24:21:

- 已知的 Lazarus 工具與 WannaCry 勒索軟體同時發生:賽門鐵克在已感染早期版本 WannaCry 的電腦上,發現 Lazarus 獨家使用的工具。這些早期版本的 WannaCry 不具備透過 SMB 散播的能力。Lazarus 工具可能已被用來做為散播 WannaCry 的方法,但尚未證實。

- 共用的程式碼:Google 的 Neel Mehta 在發佈的推文中表示,已知的 Lazarus 工具與 WannaCry 勒索軟體兩者有共用的程式碼。賽門鐵克判斷此共用的程式碼是 SSL 的形式。此 SSL 實作使用 75 個密碼的特定序列,目前為止只有在 Lazarus 工具 (包括 Contopee 與 Brambul) 以及 WannaCry 版本上發現過這段密碼序列。

雖然上述發現並不表示 Lazarus 與 WannaCry 之間有明確的關聯,但我們認為其相關性有必要進一步調查。如有任何進展,我們將持續分享研究結果。

自 5 月 12 日週五起,一種名為 WannaCry (Ransom.Wannacry) 的新種強烈病毒已襲擊全球數十萬部電腦。WannaCry 比其他常見的勒索軟體類型更加危險,因為它可藉由入侵已安裝微軟 2017 年 3 月修補程式 (MS17-010) 的電腦,將病毒散播至企業組織內部的網路。在 4 月由名為 Shadow Brokers 的集團進行一連串的資料外洩中,最新一波的釋出資料包含上述名為「Eternal Blue」的安全漏洞,而且該集團宣稱他們已從 Equation 網路間諜集團竊取資料。

我是否已受到保護以避免遭受 WannaCry 勒索軟體攻擊?

賽門鐵克 Endpoint Protection (SEP) 與諾頓已主動封鎖 WannaCry 嘗試利用的入侵漏洞,這表示在 WannaCry 首次出現之前,客戶就已經受到保護。SEP14 先進機器學習已第零日預先封鎖所有 WannaCry 的感染,無需任何更新。

Blue Coat 全球情報網路 (GIN) 可為所有已啟用的產品自動偵測網站入侵行為。

透過結合多項技術,可自動保護賽門鐵克與諾頓的客戶免於遭受 WannaCry 病毒的攻擊。主動保護由以下技術提供:

- IPS 網路保護

- SONAR 行為偵測技術

- 先進機器學習

- 智慧威脅雲端

客戶應啟用上述技術已獲得完整的主動保護。建議 SEP 客戶轉移至 SEP 14,以充分運用由先進機器學習識別碼提供的主動保護。

什麼是 WannaCry 勒索軟體?

WannaCry 會搜尋並加密 176 種檔案類型,然後在檔案結尾加上 .WCRY。它要求使用者支付相當於 $300 美元的比特幣贖金。勒索說明表示,贖款金額在三天後將加倍。若未在 7 天內支付贖金,它聲稱將會刪除已加密的檔案。但是,賽門鐵克並未在該勒索軟體中發現任何可能導致檔案被刪除的程式碼。

我能夠恢復被加密的檔案嗎?或者我應該支付贖金?

目前尚無法將加密檔案解密,但是賽門鐵克研究人員將持續研究其可能性。如需詳細資訊,請參閱此文件。如果被感染的檔案有備份,您可以還原這些檔案。賽門鐵克不建議支付贖金。

在某些情況下,沒有備份也能恢復檔案。儲存於桌面、我的文件或遠端磁碟機上的檔案將被加密,原始檔案將被抹除。這是無法恢復的。儲存於電腦上的其他檔案將被加密,而原始檔案將直接被刪除。這表示可以使用取消刪除的工具恢復這些檔案。

WannaCry 是何時出現的?其散播速度有多快?

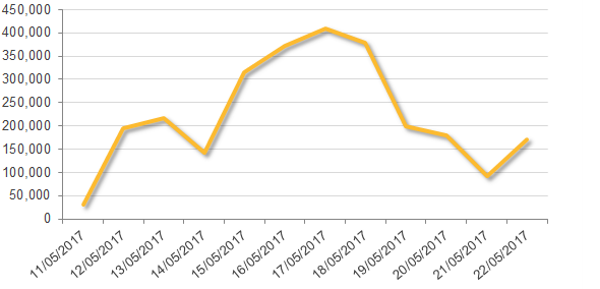

WannaCry 於 5 月 12 日週五首次出現。賽門鐵克觀察到從格林威治標準時間 8 點開始,WannaCry 嘗試利用 Windows 安全漏洞進行入侵的次數快速增加。賽門鐵克封鎖的嘗試入侵次數在週六日稍微下降,但仍相當高。入侵次數在週一持續增加,估計是因為人們在度過週末之後返回工作。

圖 1.賽門鐵克每小時封鎖 WannaCry 嘗試利用 Windows 安全漏洞入侵的次數

圖 2.賽門鐵克每天封鎖 WannaCry 嘗試利用 Windows 安全漏洞入侵的次數

圖 3.熱圖顯示賽門鐵克偵測到的 WannaCry,5 月 11 日至 5 月 15 日

誰會受到影響?

任何未更新的 Windows 電腦都有可能遭到 WannaCry 的攻擊。企業組織的風險特別高,因為它能透過網路散播,而且全球已有多家企業組織遭到感染,其中大多位於歐洲。但是,個人也可能受到影響。

這是鎖定目標的攻擊嗎?

目前一般認為 WannaCry 的活動並不是鎖定目標的攻擊。

為何它對企業組織造成如此多的問題?

WannaCry 利用已知的 Microsoft Windows 安全漏洞,無需使用者介入即可透過企業網路進行散播。未更新 Windows 最新安全修補程式的電腦皆有感染的風險。

WannaCry 如何散播?

雖然 WannaCry 可藉由入侵安全漏洞而在企業組織內部網路上散播,但是一開始的感染方式,也就是企業組織中第一台電腦遭到感染的方式,仍未確定。賽門鐵克已發現多起 WannaCry 存放於惡意網站上的案例,但這顯然是模仿的攻擊行為,與原始攻擊事件無關。

勒索付款是如何運作的?

WannaCry 攻擊者要求使用比特幣支付贖金。WannacCy 會為每部受感染的電腦產生一個唯一的比特幣錢包位址,然而由於競賽條件的錯誤,此程式碼並未正確執行。於是 WannaCry 為付款作業預設三個硬編碼的比特幣位址。攻擊者無法識別使用此硬編碼位址付款的是哪個受害者,這表示受害者的檔案不太可能獲得解密。

WannaCry 攻擊者隨後釋出新版的惡意軟體以修正此瑕疵,然而此版本並不像原始版本如此成功。

在 5 月 18 日,受感染的電腦上顯示新的通知,告知受害者如果支付贖金,檔案就會解密。

賽門鐵克防護功能的詳細內容為何?

以網路為基礎的防護

賽門鐵克具備以下 IPS 保護以封鎖嘗試利用 MS17-010 安全漏洞進行的入侵行為:

SONAR 行為偵測技術

先進機器學習

防毒

為擴大保護與識別的目的,已更新以下防毒識別碼:

客戶應執行 LiveUpdate 並檢查是否已安裝以下定義版本或更新的版本,以確保擁有最新的保護:

以下 IPS 識別碼亦可封鎖與 Ransom.Wannacry 相關的活動:

企業組織亦必須確定已安裝最新的 Windows 安全更新以避免病毒擴散,特別是 MS17-010。

保護免受勒索軟體的最佳實踐方式是什麼?

- 新的變種勒索會不定期出現。始終保持安全軟體是最新的,以保護自己免受危害。

- 保持操作系統和其他軟體更新。軟體更新經常包括可能被勒索攻擊者利用新發現的安全漏洞補丁。這些漏洞可能被勒索攻擊者利用。

- 賽門鐵克發現,電子郵件是主要傳染方式之一。特別留意不預期的電子郵件,尤其是email中包含的連結和/或附件。

- 使用者需要特別謹慎對待那些建議啟用巨集以查看附件的Microsoft Office子郵件。除非對來源有絕對的把握,否則請立即刪除來源不明的電子郵件,並且務必不要啟動巨集功能。

- 備份重要數據是打擊勒索攻擊最有效方法。攻擊者通過加密有價值的文件並使其無法使用,從而向被害者勒索。如果被勒索者有備份副本,一旦感染被清理乾淨,我們就可以恢復文件。但是,企業組織應該確保備份被適當地保護或存儲在離線狀態,以便攻擊者不能刪除它們。

- 使用雲端服務可以減輕勒索病毒的影響,因為受害者可以透過雲端備份,取回未加密的文件。